En el mundo de la ciberseguridad, confiar únicamente en una contraseña es como intentar proteger un castillo con una puerta de cartón y un cartel que diga «por favor, no pase». Si alguien consigue tu contraseña (y créeme, es más fácil de lo que piensas), se acabó el juego. Game over.

La autenticación multifactor (Multi-Factor Authentication o MFA) ha pasado de ser una opción «para paranoicos» a ser el estándar mínimo de supervivencia. El MFA es esa capa adicional que obliga al atacante a no solo saber algo, sino a tener que esforzarse más para robarte hasta la identidad.

En este artículo vamos a desguazar qué es el MFA, por qué algunos métodos son basura y cómo implementarlo para que tu seguridad no sea un chiste de mal gusto.

Índice de contenidos

¿Qué es el MFA y por qué «123456» ya no es suficiente?

La autenticación multifactor (MFA) es un método de control de acceso (access control) en el que a un usuario se le concede acceso solo después de presentar con éxito dos o más pruebas (o factores) diferentes a un mecanismo de autenticación.

Si tienes contraseñas tipo «123456» o «paco123», puedes mejorar y mucho. Pero incluso si usas una gestión de contraseñas impecable, una filtración en un servicio tercero puede exponer tus credenciales.

Aquí es donde el MFA entra como un portero de discoteca que, además de tu DNI, te pide que hagas un baile regional específico para dejarte pasar. Veremos que pasa con la computación cuántica pero, de momento, un password largo y complejo sigue siendo más seguro que los ya comentados.

La trinidad de la autenticación: Saberes, posesiones e identidad

Para que hablemos de MFA real, debemos combinar al menos dos de estas categorías (factores):

- Algo que sabes (Knowledge): Una contraseña, un PIN o la respuesta a la pregunta «¿cuál es el nombre de tu primer pez de colores?».

- Algo que tienes (Possession): Tu smartphone, una llave de seguridad USB o un token físico.

- Algo que eres (Inherence): Tu huella dactilar, tu cara (reconocimiento facial) o tu iris.

- Y alguna cosa más que veremos un poquito más adelante en este artículo. (si, paciencia, estudiante de Security+)

Si usas dos contraseñas, no es MFA, es simplemente el doble de trabajo para el usuario y el mismo problema de seguridad.

Desglosando los factores de autenticación (Authentication Factors)

Algo que sabes (Knowledge): El reino de las contraseñas

Es el factor más antiguo y, sinceramente, el que peor gestionamos. Las contraseñas se olvidan, se comparten y se roban mediante ataques de phishing. Por eso, aunque sigan siendo la base, nunca deben ir solas. Es como el pan en un bocadillo: necesario, pero nadie quiere un bocadillo solo de pan.

Algo que tienes (Possession): Tokens y el estándar FIDO2

Aquí la cosa se pone seria. Este factor implica que el usuario debe poseer un objeto físico o un software que genere un código temporal.

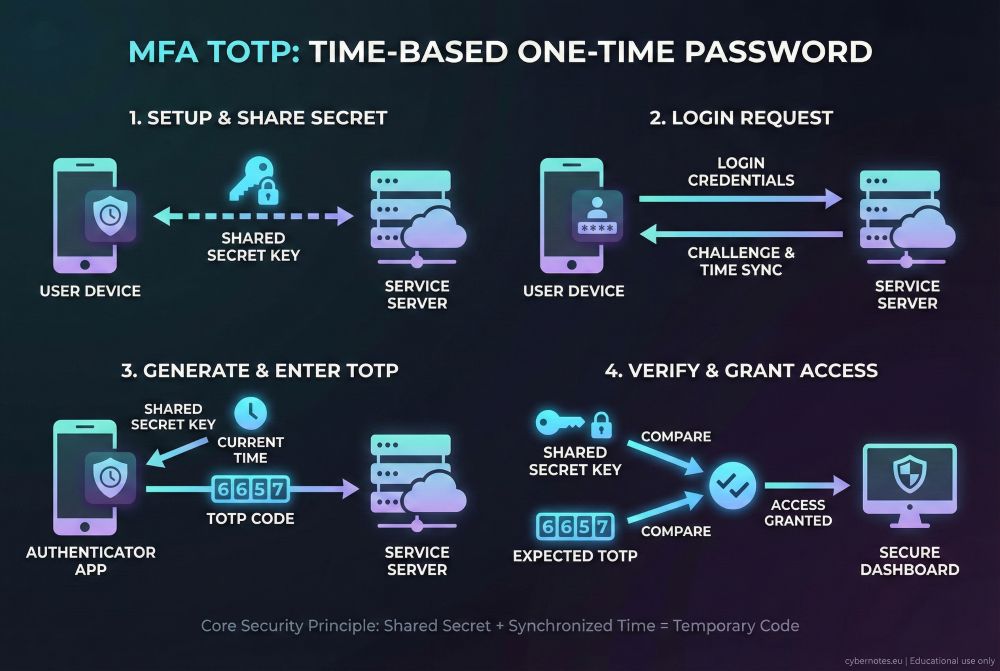

- Tokens de software (Soft Tokens): Aplicaciones como Google Authenticator o Authy que generan códigos de un solo uso (Time-based One-Time Password o TOTP).

- Llaves físicas (Hardware Tokens): Dispositivos como Yubikeys que utilizan el estándar FIDO2/WebAuthn. Son la joya de la corona porque son prácticamente inmunes al phishing.

Algo que eres (Inherence): Biometría y sus claroscuros

La biometría (biometrics) es cómoda: tu cara siempre va contigo (esperemos). Sin embargo, tiene un problema: si te roban el hash de tu huella dactilar, no puedes «cambiar de huella» como cambias una contraseña. Además, algunos sistemas de reconocimiento facial baratos se pueden engañar con una foto en alta resolución, lo cual es tan ridículo como preocupante.

Los factores «extra»: Ubicación y comportamiento

Los sistemas modernos añaden factores contextuales. Si intentas loguearte desde Madrid y, dos minutos después, alguien lo intenta desde Corea del Norte, el sistema de autenticación basada en el riesgo (risk-based authentication) bloqueará el acceso.

También se analiza el comportamiento (behavioral biometrics), como la forma en que tecleas o mueves el ratón. Sí, el Gran Hermano te cuida, pero es una capa más para evitar que te vacíen la cuenta corriente.

La jerarquía del dolor: ¿Qué método de MFA deberías elegir?

No todos los MFA son iguales ni tienen el mismo grado de seguridad, pero incluso tener el más bajo es muchísimo mejor que no tenerlo.

| Método | Nivel de Seguridad | Riesgo Principal |

| SMS / Llamada | Bajo | SIM Swapping / Intercepción SS7 |

| Bajo/Medio | Compromiso de la cuenta de correo | |

| TOTP (App) | Medio/Alto | Robo del dispositivo / Phishing en tiempo real |

| Push Notifications | Alto | Ataques de fatiga (MFA Fatigue) |

| FIDO2 (Llave física) | Muy Alto | Pérdida física de la llave |

Relativo al SIM Swapping: El MFA por SMS es «fragil» . Es mejor que nada, pero cualquier atacante con un poco de ingeniería social puede convencer a tu operadora de telefonía para que le duplique la tarjeta SIM (SIM Swapping) y recibir tus códigos.

¿Es el MFA invulnerable? Spoilers: No.

Si creías que por activar el MFA ya podías dormir tranquilo mientras dejas tu servidor RDP abierto al mundo, tengo malas noticias. Los atacantes no se rinden, simplemente se vuelven más creativos.

Ataques de fatiga de MFA (MFA Fatigue)

Este es el ataque de «pesadez extrema». El atacante tiene tu contraseña y empieza a lanzar solicitudes de inicio de sesión a las 3 de la mañana. Tu móvil no para de vibrar con notificaciones de «Aprobar inicio de sesión». Al final, por puro cansancio o por error, pulsas «Sí». Felicidades, acabas de dejar entrar al lobo porque no dejaba de aullar.

Secuestro de sesión (Session Hijacking) y el bypass de MFA

Un atacante puede robar las cookies de sesión una vez que ya te has autenticado. Si el atacante tiene tu cookie, el servidor cree que es «el tú que ya pasó el MFA». Esto se consigue a menudo con proxies inversos como Evilginx2, que actúan de intermediarios entre tú y la web real, capturando el usuario, la contraseña y el token de MFA en tiempo real.

No te asustes, no es sencillo que te lo hagan si eres un usuario concienciado en ciberseguridad y para eso estás aquí.

Implementación práctica: Configurando un entorno seguro

Si eres desarrollador o administrador de sistemas, no reinventes la rueda. Usa bibliotecas probadas. Aquí tienes un ejemplo conceptual de cómo se validaría un código TOTP en Python usando la librería pyotp.

import pyotp

import time

# 1. Generamos un secreto único para el usuario (se guardaría en la DB)

secret = pyotp.random_base32()

print(f"Tu secreto compartido es: {secret}")

# 2. Creamos el objeto TOTP

totp = pyotp.TOTP(secret)

# 3. El usuario escanea un QR y su app genera un código

# Simulamos que el usuario introduce el código que ve en su móvil

print("Introduce el código que ves en tu app de autenticación:")

user_code = input("> ")

# 4. Verificación

if totp.verify(user_code):

print("Acceso concedido. Bienvenido al búnker.")

else:

print("Acceso denegado. Te quedas fuera.")En una infraestructura empresarial, el MFA debe ser un pilar dentro de una arquitectura Zero Trust, donde nunca se confía por defecto y siempre se verifica cada intento de acceso, sin importar de dónde venga.

Checklist: algunos consejos para implementar MFA

Si quieres dormir mejor por las noches, asegúrate de cumplir estos puntos:

- Desactiva el SMS y Email como métodos de MFA siempre que sea posible. Son el eslabón más débil. Habilita otro más fuerte.

- Fuerza el uso de TOTP o FIDO2 para cuentas con privilegios elevados (administradores, root, etc.).

- Configura bloqueos por intentos fallidos para evitar ataques de fuerza bruta (brute-force attacks) sobre el segundo factor.

- Educa a los usuarios sobre el «MFA Fatigue». Si no has intentado entrar, NO apruebes la notificación.

- Ten un plan de recuperación: ¿Qué pasa si el CEO pierde su móvil en un taxi? Necesitas códigos de respaldo (backup codes) guardados de forma segura.

- Implementa el principio de privilegio mínimo (least privilege): Aunque tengan MFA, no todo el mundo necesita acceso a todo.

Conclusión

El MFA no es una bala de plata, pero es lo más parecido que tenemos a un escudo de vibranium en el día a día. Implementarlo correctamente reduce drásticamente las posibilidades de que un ataque automatizado o un robo de credenciales masivo acabe en un desastre corporativo.

Recuerda: la seguridad perfecta no existe, pero se trata de ponerle las cosas tan difíciles al atacante que prefiera irse a molestar a otro que todavía crea que su fecha de nacimiento es una contraseña segura. Un atacante con acceso root porque no tenías MFA es como dejarle las llaves de tu casa a tu ex: sabes que algo va a pasar, y definitivamente no será para traerte flores.

Para profundizar más en los estándares de autenticación, te recomiendo echar un vistazo a la publicación especial del NIST SP 800-63B sobre Digital Identity Guidelines, que es básicamente la biblia de cómo no meter la pata con la autenticación.